diferencias entre management y assessment

En general una evaluación de vulnerabilidad es una parte del sistema completo de gestión de vulnerabilidades.Es probable que las empresas realicen múltiples evaluaciones de vulnerabilidad para obtener mas información sobre su plan de acción de gestión de vulnerabilidad.

PROCESO DE GESTIÓN DE VULNERABILIDADES DIVIDIDO EN CUATRO PASOS

-Identificar vulnerabilidades

-Evaluación de vulnerabilidades

-Tratamiento de vulnerabilidades

-Informar vulnerabilidades

IDENTIFICACION DE VULNERABILIDADES

En el corazón de una solución típica de gestión de vulnerabilidades se encuentra un escaner de vulnerabilidades, el escaneo consta de 4 etapas:

-Escaneo de sistemas accesibles a la red haciendo ping o enviándoles paquetes TCP/UPD

-Identificar los puertos y servicios abiertos que se ejecutan en los sistemas escaneados.

-Iniciar sesión de forma remota en los sistemas para recopilar información detallada del sistema.

-Correlación de la información del sistema con vulnerabilidades conocidas

Los escaneres de vulnerabilidades pueden identificar una variedad de sistemas que se ejecutan en una red,como equipos portátiles y de escritorio,servidores virtuales y físicos,bases de datos,firewalls,conmutadores,impresoras……Los sistemas identificados son sondeados para diferentes atributos,sistema operativo,puertos abiertos,software instalado,cuentas de usuario,estructura del sistema de archivos,configuraciones del sistemas y mas.Esta información se utiliza para asociar vulnerabilidades conocidas a sistemas escaneados.Para realizar esta asociación,los escaneres de vulnerabilidades utilizaran una base de datos de vulnerabilidades que contiene una lista de vulnerabilidades conocidas públicamente.

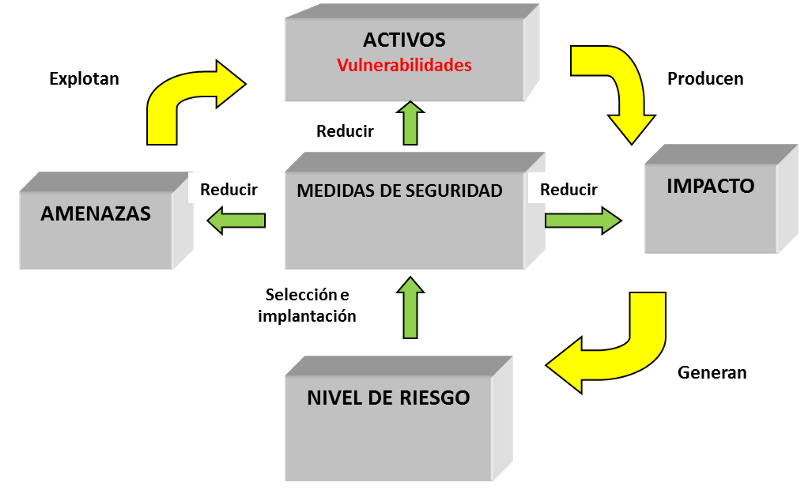

EVALUACIÓN DE VULNERABILIDADES

Una vez identificadas las vulnerabilidades, deben evaluarse para que los riesgos planteados por ellos se aborden adecuadamente y de acuerdo con la estrategia de gestión de riesgos de una empresa.Las soluciones de gestión de vulnerabilidades proporcionan diferentes clasificaciones de riesgo y puntuación para las vulnerabilidades, como la puntuación del sistema de puntuación de vulnerabilidad común (CVSS).Estas puntuaciones son útiles para decirles a las organizaciones y empresas en que vulnerabilidades deben enfocarse primero,pero el verdadero riesgo que representa cualquier vulnerabilidad dad depende de algunos otros factores mas allá de estas calificaciones y puntuación de riesgo listos para usar.

Como cualquier herramienta de seguridad,los escaneres de vulnerabilidad no son perfectos.Sus tasas de detección con falsos positivos,aunque bajas, siguen siendo mayores que cero.Realizar la validación de vulnerabilidades con herramientas y técnicas de pruebas de penetración ayuda a eliminar los falsos positivos para que las empresas puedan centrar su atención en lidiar con vulnerabilidades reales.Los resultados de los ejercicios de validación de vulnerabilidad o pruebas de penetración en toda regla a menudo puede ser una experiencia reveladora para las empresas que pensaban que eran lo suficientemente seguras.

TRATAMIENTO DE VULNERABILIDADES

Una vez que una vulnerabilidad ha sido validada y considerada un riesgo,el siguiente paso es priorizar como tratar esa vulnerabilidad con las partes interesadas originales para el negocio o la red.Existen diferentes formas de tratar las vulnerabilidades que incluyen:

-Remediacion: reparando completamente una vulnerabilidad para que no pueda ser explotada.Esta es la opción de tratamiento ideal por la que luchan las empresas.

-Mitigacion: disminución de la probabilidad o impacto de una vulnerabilidad que se explota.Esto a veces es necesario cuando todavía no se dispone de una corrección o parche adecuado para una vulnerabilidad identificada.Idealmente esta opción debería usarse para ganar tiempo para que una empresa eventualmente remedie una vulnerabilidad.

-Aceptación: no se toman medidas para corregir o disminuir la probabilidad/impacto de una vulnerabilidad que se explota.Esto generalmente se justifica cuando una vulnerabilidad se considera de bajo riesgo y el costo de corregir la vulnerabilidad es sustancialmente mayor que el costo incurrido por una empresa si la vulnerabilidad fuese explotada.

INFORMAR VULNERABILIDADES

Realizar evaluaciones de vulnerabilidad regulares y continuas permite a las empresas comprender la velocidad y la eficiencia de su programa de gestión de vulnerabilidades, que suelen tener diferentes opciones para exportar y visualizar datos de escaneo de vulnerabilidades con una variedad de informes y paneles personalizables. Esto no solo ayuda a los equipos de TI a comprender fácilmente que técnicas de remediacion los ayudaran a reparar la mayoría de las vulnerabilidades con la menor cantidad de esfuerzo,o ayudan a los equipos de seguridad a monitorizar las tendencias de vulnerabilidades a lo largo del tiempo en diferentes partes de su red,sino que también ayuda a respaldar el cumplimiento de las organizaciones y requisitos reglamentarios.

MANTENERSE A LA VANGUARDIA DE LOS ATACANTES A TRAVÉS DE LA GESTIÓN DE VULNERABILIDADES

Las amenazas y los atacantes cambian constantemente al igual que las empresas agregan nuevos dispositivos móviles,servicios en la nube,redes y aplicaciones a sus entornos.Con cada cambio viene el riesgo de que se abra un nuevo agujero en la red,permitiendo que los atacantes entren y salgan con lo que están buscando.

Cada vez que obtiene un nuevo socio afiliado,empleado o cliente abre su empresa a nuevas oportunidades,pero también la expone a nuevas amenazas.Proteger a su empresa de estas amenazas requiere una solución de gestión de vulnerabilidades que pueda mantenerse al día y adaptarse a todos estos cambios.Sin esto los atacantes siempre estarán un paso por delante.