conceptos BÁSICOS de seguridad en el ESCRITORIO REMOTO (RDP)

USAR CONTRASEÑAS SEGURAS

Las contraseñas seguras en cualquier cuenta con acceso a escritorio remoto deben considerarse un paso obligatorio antes de habilitar el escritorio remoto.Desde Antimalwares recomendamos usar un gestor de contraseñas con 20 caracteres mínimo con una letra mayúscula,minúscula carácter especial,numero e unicode.

USAR AUTENTICACION DE DOBLE FACTOR

Los departamentos de administración deberían considerar el uso de un enfoque de doble factor de autenticacion. Utilizar este método nos asegura un paso mas en el caso de que el atacante pudiera adivinar la contraseña mediante un ataque de fuerza bruta. Disponemos de múltiples opciones para configurar este método,Antimalwares dispone de varias soluciones para integrarlas en su empresa.

ACTUALIZACIÓN DE SOFTWARE

Una ventaja de usar el escritorio remoto en lugar de una herramienta de terceros de administración remota es que los componentes se actualizan automáticamente con los últimos parches de seguridad de Microsoft,siempre que las tengamos habilitadas,no hacerlo es un grave error de seguridad.Hay que asegurarse de ejecutar las ultimas versiones del software de cliente y del servidor habilitando y auditando todas las actualizaciones automáticas.

Si se están usando clientes de escritorio remoto en otras plataforma,hay que asegurarse de que sean compatibles y disponer de las ultimas versiones.Versiones anteriores pueden no admitir un alto grado de cifrado y pueden tener defectos de seguridad.

RESTRICCION DE ACCESO USANDO FIREWALLS

Usar firewalls para restringir el acceso a los puertos de escuchas de los escritorios remotos (Normalmente el escritorio remoto escucha en el puerto 3389).El uso de una puerta de enlace RDP es muy recomendable para restringir el acceso RDP a escritorios y servidores.Como alternativa para admitir la conectividad fuera de la red empresarial,hay que usar una aplicación VPN para obtener una dirección IP de la empresa y agregar al grupo de direcciones de la red VPN a su regla de excepción del firewall RDP.

HABILITAR AUTENTICACION DE NIVEL DE RED

En los sistemas Windows se proporciona autenticacion de nivel red (LAN) de forma predeterminada.Es mejor dejar esto en su lugar,ya que NLA proporciona un nivel adicional de autenticacion antes de establecer una conexión. Solo debe configurar los servidores de escritorio remoto para permitir conexiones sin NLA si se usan clientes de escritorio remoto en otras plataformas que no lo admiten.

-NLA debe estar habilitado de forma predeterminada en Windows 10,Server 2012 R2, 2016, 2019.

-Par comprobarlo,puede consultar la configuración de la directiva de grupo,requerir autenticacion de usuario para conexiones remotas mediante la autenticacion de nivel de red que se encuentra en Equipo/Políticas/Componentes de Windows/Servicios de escritorio remoto/Host de sesión de escritorio remoto/Seguridad.Esta configuración de directiva de grupo debe estar habilitada en el servidor que ejecuta funcion Host de sesión de escritorio remoto.

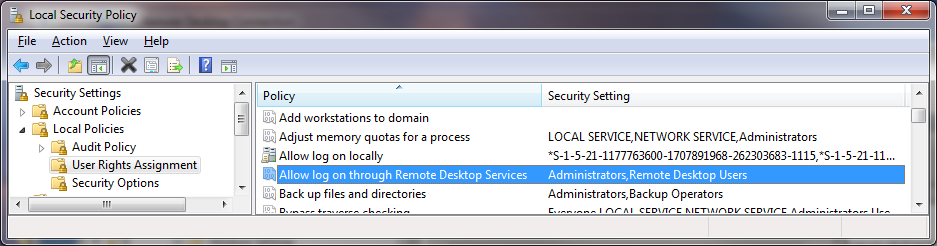

LIMITAR A LOS USUARIOS QUE PUEDEN INICIAR SESIÓN CON EL ESCRITORIO REMOTO

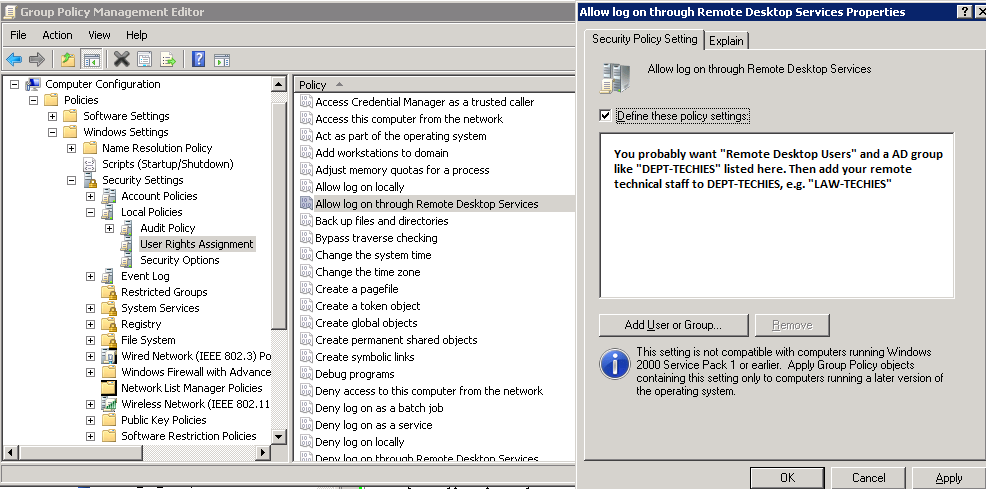

De forma predeterminada,todos los administradores pueden iniciar sesión en el escritorio remoto.Si tiene varias cuentas de administrador en su equipo,se debe limitar el acceso remoto solo a aquellas cuentas que lo necesiten.Si no se utiliza escritorio remoto para la administración del sistema,hay que eliminar todo el acceso administrativo a través de RDP y solo permita cuentas de usuario que requieran el servicio RDP. Para los departamentos que administran muchas maquinas de forma remota,hay que eliminar la cuenta del administrador local del acceso RDP y agregar un grupo técnico en su lugar.

Un sistema operativo típico de MS tendrá la siguiente configuración por defecto como se ve en la política de seguridad local.

El problema es que «Administradores» esta aquí de forma predeterminada y la cuenta de «Administrador Local» esta en administradores.Aunque se recomienda una convención de contraseña para evitar contraseñas de administrador local idénticas en la maquina local y controlar estrictamente el acceso a estas contraseñas o convenciones,el uso de una cuenta de administrador local para trabajar en una maquina de forma remota no registra e identifica correctamente al usuario que usa el sistema.Es mejor anular la política de seguridad local con una configuración de directiva de grupo.

Para controlar el acceso a los sistemas,aun mas,también es útil usar «Grupos restringidos» a través de la política de grupo.Si utiliza una configuración de «Grupo restringido» para colocar su grupo en administradores y usuarios de escritorio remoto,los técnicos aun tendrán acceso administrativo de forma remota,pero siguiendo los pasos anteriores,se elimina la problemática de cuenta de administrador local que tiene acceso al RDP.

ESTABLECER POLÍTICAS DE BLOQUEO DE CUENTA

Al configurar los equipos para bloquear una cuenta para un numero determinado de conjeturas incorrectas,nos ayudara a evitar que los ciberdelincuentes utilicen herramientas para adivinar las contraseñas para obtener el acceso a su sistema,lo que se conoce como un ataque de fuerza bruta.

NO PERMITIR EL ACCESO DIRECTO DE RDP A CLIENTES O SERVIDORES FUERA DE LA EMPRESA

Tener RDP (3389) abierto a redes fuera del campus es altamente peligroso y es un vector conocido para muchos ataques.Una vez que se ha configurado una puerta de enlace RDP,los host deben configurarse para permitir solo conexiones RDP desde el host de la puerta de enlace o las subredes de la empresa cuando se necesario.

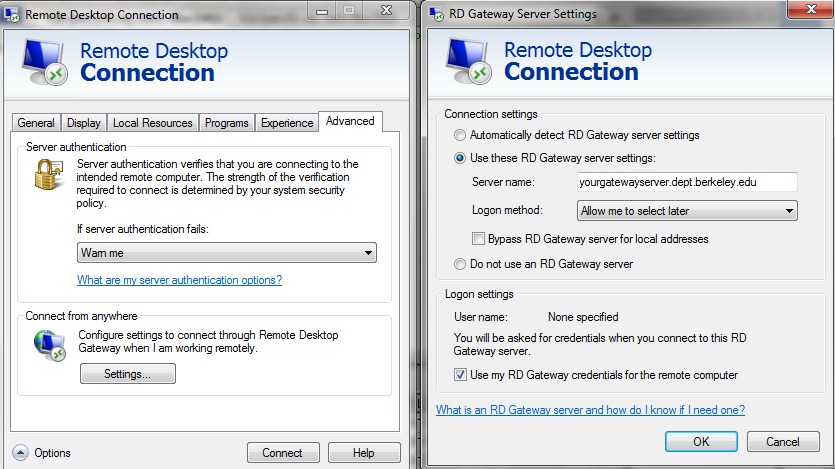

USAR PUERTAS DE ENLACE RDP

Se recomienda utilizar una puerta de enlace RDP. Nos proporciona una forma de restringir estrictamente el acceso a los puertos de escritorio remoto al tiempo que admite conexiones remotas a través de un único servidor «Gateway».Cuando se utiliza un servidor de puerta de enlace de escritorio remoto,todos los servicios de escritorio remoto en su escritorio y estaciones de trabajo deben restringirse para permitir el acceso solo desde la puerta de enlace de Escritorio remoto.El servidor RD Gateway escucha las solicitudes de escritorio remoto a través de HTTPS(443) y conecta el cliente al servicio de escritorio remoto en la maquina de destino.

CAMBIAR EL PUERTO DE ESCUCHA PARA ESCRITORIO REMOTO

Cambiar el puerto de escucha ayudara a ocultar el escritorio remoto de los ciberdelincuentes que escanean la red en busca de maquinas que escuchan en el puerto del escritorio remoto predeterminado (TCP 3389).Esto ofrece una protección efectiva contra los gusanos RDP como Morto. Aunque cambiemos el puerto de escucha de 3389 a otro también hay que actualizar las reglas del firewall con el nuevo puerto.

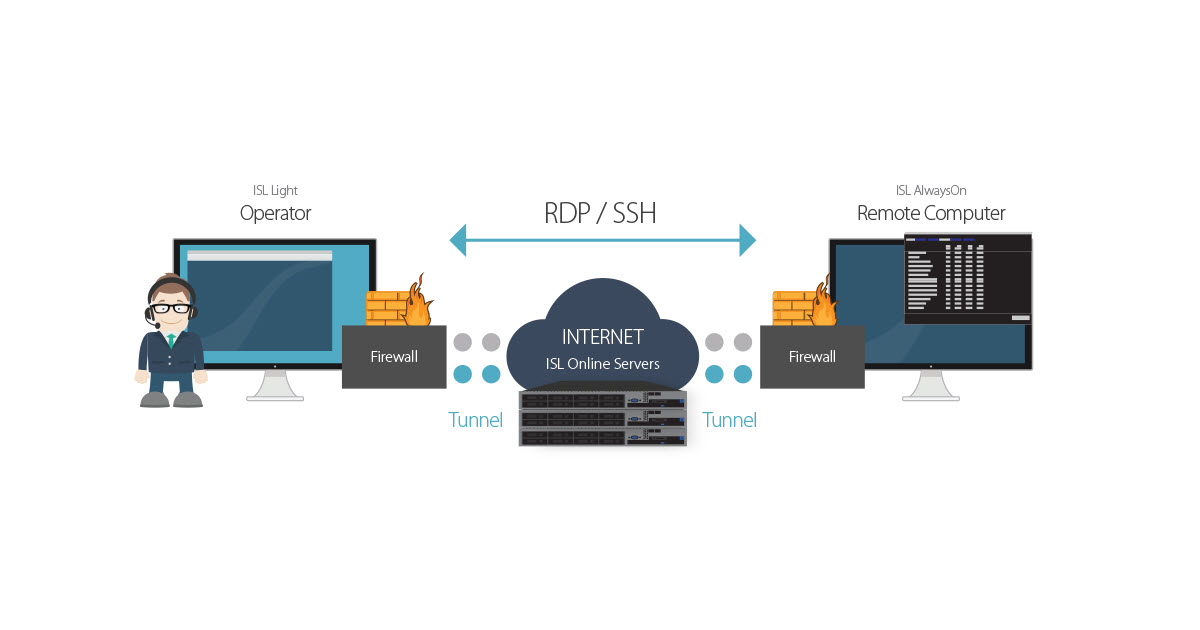

CONEXIONES DE ESCRITORIO REMOTO DE TÚNEL A TRAVÉS DE IPSEC O SSH

Si no es posible utilizar una puerta de enlace de Escritorio remoto,se puede agregar una capa adicional de autenticacion y cifrado al hacer un túnel en las sesiones de escritorio remoto a través de IPSEC o SSH.

USAR LAS HERRAMIENTAS DE ADMINISTRACIÓN EXISTENTES PARA EL REGISTRO Y LA CONFIGURACIÓN DE RDP

Nos se recomienda el uso de otros componentes como VCN o PCAnywhere por que es posible que no inicien sesión de forma auditable o protegida.Con RDP los inicios de sesión se auditan en el registro del seguridad local,y a menudo en el sistema de auditoria del controlador de dominio.Al monitorear los registros de seguridad locales,hay que buscar anomalias en las sesiones RDP,como intentos de inicio de sesión desde la cuenta de administrador local. RDP también tiene el beneficio de un enfoque de administracion central a traves de GPO como se describe mas arriba.

En Antimalwares securizamos entornos en los que se utilizan los escritorios remotos empresariales,si desea mas información póngase en contacto con nosotros y le asesoraremos debidamente.

.png)