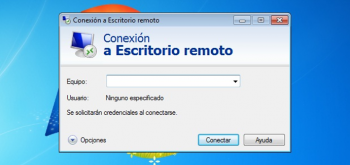

conceptos BÁSICOS de seguridad en el ESCRITORIO REMOTO (RDP) USAR CONTRASEÑAS SEGURAS Las contraseñas seguras en cualquier cuenta con acceso a escritorio remoto deben considerarse un paso obligatorio antes de habilitar el escritorio remoto.Desde Antimalwares...

Blog

Fallos en despliegues empresariales de Endpoints

sistemas de PROTECCIÓN endpoint La típica situación para la mayoría de las empresas, es cuando las funciones del sistema de protección contra el malware las cumplen solo los "Antivirus" tradicionales instalados en las estaciones...

Seguridad en redes locales y nubes

LA ESTRUCTURA GENERAL DE LA RED LOCAL Dependiendo de los objetivos de la empresa las opciones de la estructura de la red local pueden ser de la siguiente manera: -Ordenadores independientes que no están conectados entre si y que no tienen acceso a Internet. Por lo...

Objetivos de la empresa

estructura de red local Es difícil encontrar empresas y organizaciones donde no se ejecutan dichas tareas.Por lo tanto en la mayoría de los casos,al tomar la decisión sobre la organización del sistema de protección endpoint,la cuestión no es si se llevan a cabo estas...

Vulnerabilidades en redes empresariales

vulnerabilidades Vulnerabilidad es un fallo en el software, con el que se puede poner en peligro la integridad del software o causar incapacidad,Las vulnerabilidades existen en cada software.No hay ningún software donde no haya vulnerabilidades. Los creadores de...

Estructuras de los grupos cibercriminales y el malware

enfoque También las bandas criminales cada vez mas, crean las llamadas amenazas avanzadas permanentes,programas maliciosos diseñados para infectar los grupos específicos de usuarios (Por ejemplo los usuarios de un banco).Tipicamente son programas maliciosos de alta...

Software pirata, peligros y riesgos del uso

virus y malware oculto Cuando se utilizan activadores para activar su copia de un software se expone a infectar sus sistemas con virus y malware oculto.Al descargarlos, estos se instalan sin su conocimiento.Las actividades en su sistema pueden variar desde la...

Detección de amenazas informáticas

detectar y mitigar amenazas Cuando se trata de detectar y mitigar amenazas,la velocidad es crucial.Los programas de seguridad deben poder detectar amenazas de manera rápida y eficiente para que los atacantes no tengan tiempo suficiente para buscar datos...

Plan de respuesta a incidentes

CARACTERÍSTICAS Para evitar que sucedan estos incidentes debe de tener un buen plan de respuesta a los incidentes informáticos cuidadosamente mapeado,ensayado regularmente para una variedad de posibles escenarios con todas las...

¿Que es la respuesta a incidentes?

UNA RESPUESTA A INCIDENTES DEBE INCLUIR -Gestión y coordinación de incidentes de alto nivel -Análisis técnico del incidente -Alcance del incidente para determinar quien o que se vio afectado -Comunicaciones de crisis para garantizar que la información se divulgue de...