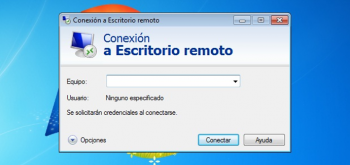

conceptos BÁSICOS de seguridad en el ESCRITORIO REMOTO (RDP) USAR CONTRASEÑAS SEGURAS Las contraseñas seguras en cualquier cuenta con acceso a escritorio remoto deben considerarse un paso obligatorio antes de habilitar el escritorio remoto.Desde Antimalwares...

Vulnerabilidades y exploits

Hay mas dispositivos conectados a Internet que nunca.Esto es música para los oídos de un atacante,ya que hacen buen uso de maquinas como pueden ser impresoras y cámaras que nunca fueron diseñadas para evitar invasiones sofisticadas.

A medida que aumenta la cantidad de estos incidentes,también lo hace la forma en que debemos clasificar los peligros que representan para las empresas y los consumidores por igual.Algunos de los términos mas comunes que se utilizan para analizar los riesgos ciberneticos son vulnerabilidades y amenazas.

Software pirata, peligros y riesgos del uso

virus y malware oculto Cuando se utilizan activadores para activar su copia de un software se expone a infectar sus sistemas con virus y malware oculto.Al descargarlos, estos se instalan sin su conocimiento.Las actividades en su sistema pueden variar desde la...

Detección de amenazas informáticas

detectar y mitigar amenazas Cuando se trata de detectar y mitigar amenazas,la velocidad es crucial.Los programas de seguridad deben poder detectar amenazas de manera rápida y eficiente para que los atacantes no tengan tiempo suficiente para buscar datos...

Plan de respuesta a incidentes

CARACTERÍSTICAS Para evitar que sucedan estos incidentes debe de tener un buen plan de respuesta a los incidentes informáticos cuidadosamente mapeado,ensayado regularmente para una variedad de posibles escenarios con todas las...

¿Que es la respuesta a incidentes?

UNA RESPUESTA A INCIDENTES DEBE INCLUIR -Gestión y coordinación de incidentes de alto nivel -Análisis técnico del incidente -Alcance del incidente para determinar quien o que se vio afectado -Comunicaciones de crisis para garantizar que la información se divulgue de...

Pasos de un programa de gestión de vulnerabilidades

DESAFÍOS y fases Los programas de gestión de vulnerabilidades abordan los desafíos modernos de seguridad cibernetica actuales al insistir un proceso completo y continuo para identificar,clasificar,remediar y mitigar las vulnerabilidades antes de que los atacantes...

Gestión del riesgo

diferencias entre management y assessment En general una evaluación de vulnerabilidad es una parte del sistema completo de gestión de vulnerabilidades.Es probable que las empresas realicen múltiples evaluaciones de vulnerabilidad para obtener mas información sobre su...

Tipos de vulnerabilidades

¿QUE ES UNA VULNERABILIDAD? Los errores suceden incluso en el proceso de construcción y tecnología de codificación. Lo que queda de estos errores se conoce comúnmente como error.Si bien los errores no son inherentemente dañinos,muchos pueden ser aprovechados por el...